De nombreux blogs, outils d’audit de sécurité ou cabinets de conseil recommandent de désactiver la jonction d’appareils à Microsoft Entra ID.

Et pourtant, ce paramètre peut avoir des effets de bord majeurs. Dans cet article, on revient sur ce point trop souvent ignoré.

Une recommandation souvent faite… mais rarement comprise

Cette recommandation est quasi systématique dans les audits de sécurité réalisés par des cabinets externes ou outils automatisés.

Exemple chez Tenable :

https://www.tenable.com/indicators/ioe/entra/USERS-ALLOWED-TO-JOIN-DEVICES

Le problème ? Ces outils se basent sur une logique "pure sécurité", sans connaissance des impacts fonctionnels Microsoft 365 / Intune. Et ce point est rarement challengé par les équipes IT ou sécurité internes.

Où se configure cette option ?

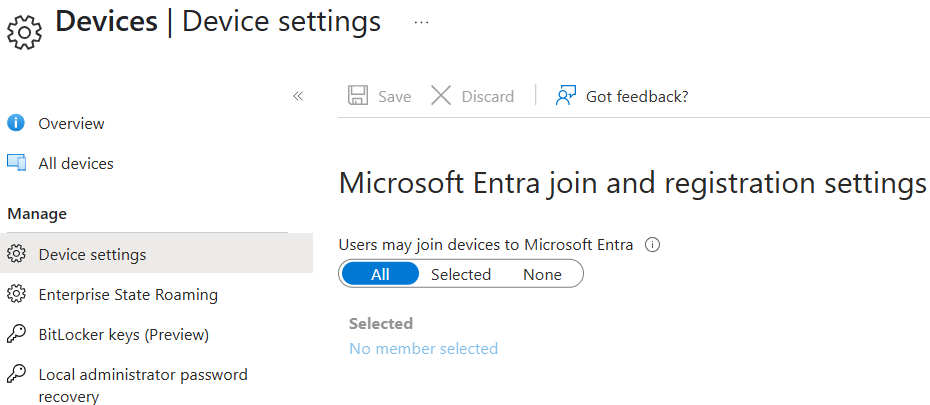

Elle se trouve dans le portail Entra :

Microsoft Entra ID > Devices > Device Settings

Lien direct :

https://entra.microsoft.com/#view/Microsoft_AAD_Devices/DevicesMenuBlade/~/DeviceSettings/menuId/Overview

Le paramètre est Users may join devices to Microsoft Entra (par défaut positionné à All).

Périmètre de cette option

Avant de détailler les impacts, il est important de comprendre les cas d’usage pour lesquels ce paramètre s’applique.

Le paramètre Users may join devices to Microsoft Entra ID ne concerne que les scénarios Microsoft Entra Join sur Windows 10 ou supérieur.

Il ne s'applique pas dans les cas suivants :

- Appareils hybrides joints (Microsoft Entra hybrid join).

- Machines virtuelles Azure jointes à Microsoft Entra ID (Microsoft Entra Join for VMs).

- Scénarios Autopilot Self-Deployment.

Dans ces cas, l’opération de jonction est réalisée sans contexte utilisateur, ce qui rend le paramètre inopérant.

Quel est l’impact si on bloque ?

2. Je ne parle pas ici du scénario WhiteGlove / Pre-provisioning, où l’enrôlement est effectué en amont par un technicien.

3. Ce comportement n’a pas été testé avec Autopilot v2. Il se peut que la logique soit différente.

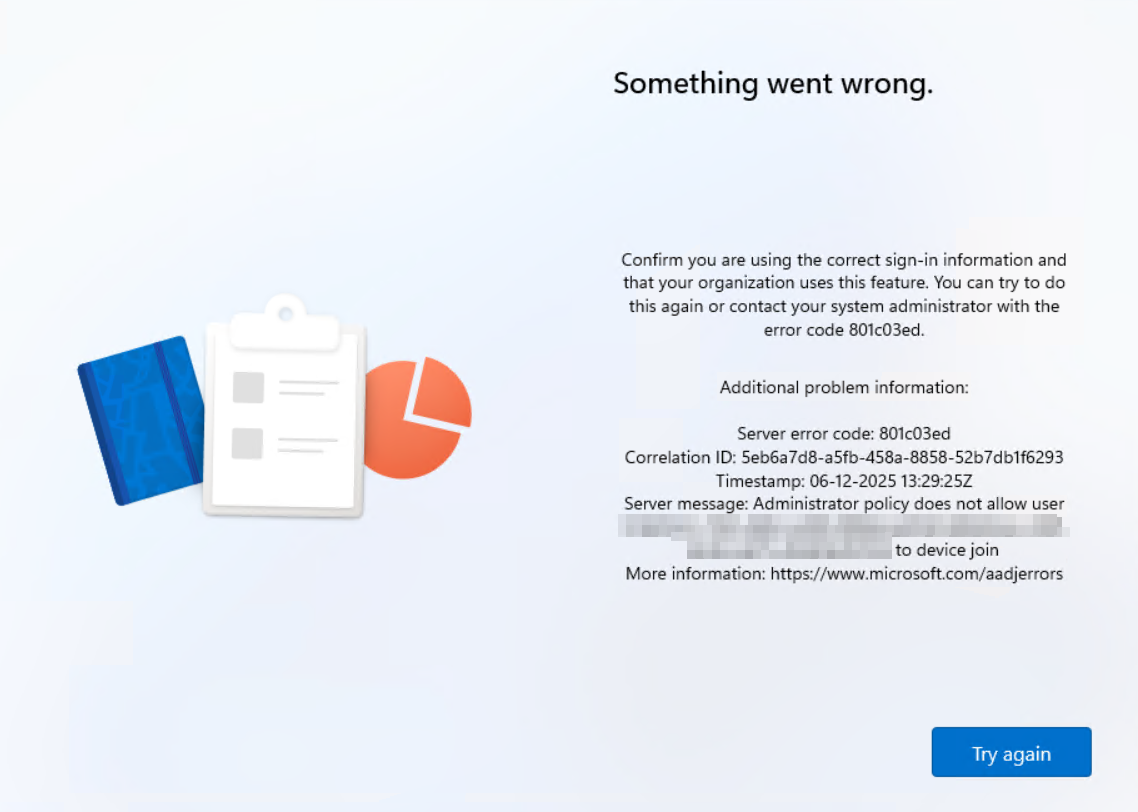

Si vous désactivez cette option (None), plus aucun utilisateur ne pourra joindre un appareil à Entra ID, y compris durant le processus Windows Autopilot User-Driven.

Concrètement, l’utilisateur verra une erreur 801c03ed juste après l’authentification, rendant l’enrôlement du poste impossible et le PC inutilisable :

Erreur :

Confirm you are using the correct sign-in information and

that your organization uses this feature. You can try to do

this again or contact your system administrator with the

error code 801c03ed.

Additional problem information:

Server error code: 801c03ed

Correlation ID xxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

Timestamp: 06-12-20251329:25Z

Server message: Administrator policy does not allow user <tenantID>\<UserID> to device join

More information: https://www.microsoft.com/aadjerrors

Il existe aussi des recommandations pour n'autoriser que certains comptes IT (Selected : choisir des comptes IT) pour faire l’enrôlement, cela n’a pas d’intérêt non plus. En effet, dans un processus Windows Autopilot user-driven, c’est bien l’utilisateur final (celui à qui on remet l'appareil) qui réalise la jonction durant Autopilot et non pas l'admin.

Limites des stratégies d'accès conditionnel

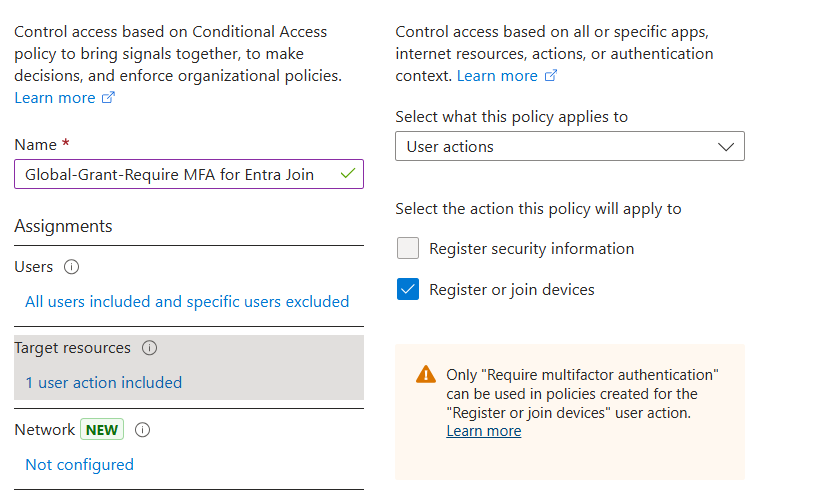

Il existe une stratégie d'accès conditionnel avec User actions = Register or join devices.

Malheureusement, cette stratégie ne peut pas être utilisée pour bloquer l’enregistrement ou la jonction d’appareils.

Elle permet uniquement d’exiger une authentification multifacteur. Microsoft le précise clairement :

Only "Require multifactor authentication" can be used in policies created for the "Register or join devices" user action.

Lien pour plus de détails : https://aka.ms/userActions

Points clés à retenir

- Ne désactivez jamais cette option sans comprendre les conséquences sur l’onboarding avec Windows Autopilot. Si vous utilisez Autopilot User-Driven, vous n’avez pas d’autre choix que de laisser l’option activée en mode

Allou bien de sélectionner manuellement tous les utilisateurs finaux qui recevront un poste via Autopilot. - Si vous le faites, assurez-vous de ne pas utiliser Windows Autopilot en mode User-Driven.

Comments