Comme indiqué dans ce post, à l'expiration d'un objet dynamique, il est totalement supprimé et ne passe pas par la corbeille AD. Il n'est pas non visible dans les metadonnées de réplication.

Surveiller les événements de création est important pour s'assurer que ces objets ne soient pas utilisés pour des activités malveillantes.

Dans un premier temps, il faut configurer l'auditing (SACL) sur le domaine que les logs avancés pour Directory Service Changes. Tu peux suivre la documentation de Netwrix.

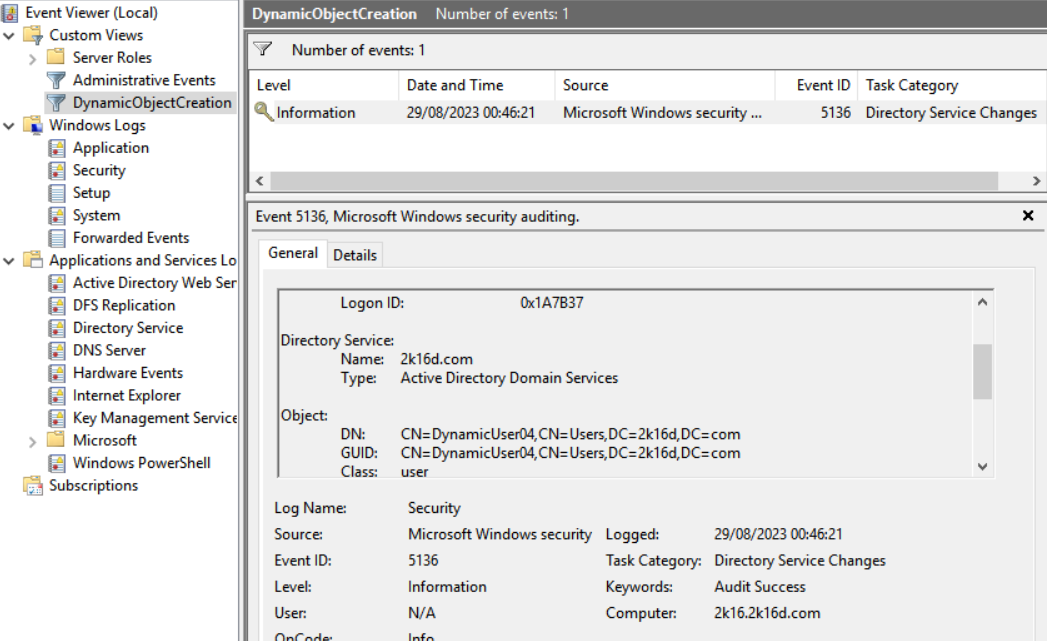

Ensuite il faut créer un filtre avec la requête XPATH pour filtrer tous les évenements relatifs à la création des objets dynamiques (OID 1.3.6.1.4.1.1466.101.119.2 = dynamicObject). Pour l'exemple, ma vue s'appelle DynamicObjectCreation.

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[EventID=5136]] and *[EventData[Data[@Name='AttributeValue']='1.3.6.1.4.1.1466.101.119.2']]</Select>

</Query>

</QueryList>Ta vue filtrée contient désormais contient tous les événements de création d'objet dynamique :

Tu peux aussi utiliser PowerShell :

$xpathFilter = "*[System[EventID=5136]] and *[EventData[Data[@Name='AttributeValue']='1.3.6.1.4.1.1466.101.119.2']]"

Get-WinEvent -LogName Security -FilterXPath $xpathFilter

Comments