Erreur lors de la création du compte gMSA dans Entra Cloud Sync

Lors de l'installation d'Entra Cloud Sync avec un gMSA, vous pouvez rencontrer l'erreur suivante :

Error while creating group managed service account (gMSA). Error: Unable to install service account pGMSA_xxxxxxxx$ after 6 retries

Vous pouvez regarder les logs pour avoir plus de détails dans %ProgramData%\Microsoft\Azure AD Connect Provisioning Agent\Trace

Il peut exister plusieurs causes à ce problème. Pour cet article, je me limiterai à celui que j’ai rencontré. Le contenu des logs est le suivant :

[07:22:47.786] [ 12] [ERROR] Exception caught while creating gmsa. Exception: System.InvalidOperationException: Unable to install service account pGMSA_xxxxxxxx$ after 6 retries

at Microsoft.Online.Deployment.Framework.Providers.GroupManagedServiceAccountProvider.InstallServiceAccount(String samAccountName)

at Microsoft.ActiveDirectory.SynchronizationAgent.Setup.Utility.ServiceAccountUtility.CreateGMSA(String domainFQDN, String username, String password, String& samAccountName, String& error)

[07:22:47.786] [ 12] [ERROR] Failed to create gmsa. Error: Error while creating group managed service account (gMSA). Error: Unable to install service account pGMSA_xxxxxxxx$ after 6 retries. KDSValidated: True.

Fonctionnement du compte par défaut

Pour bien comprendre le problème, il est important de savoir comment est créé le compte provAgentgMSA.

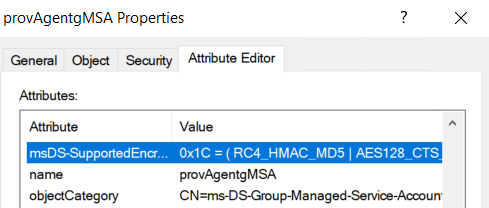

Dans un domaine par défaut, le compte provAgentgMSA est créé dans CN=Managed Service Accounts avec l’attribut msDS-SupportedEncryptionTypes défini sur 0x1C (28 en décimal), ce qui autorise l’utilisation de :

RC4_HMAC_MD5AES128_CTS_HMAC_SHA1_96AES256_CTS_HMAC_SHA1_96

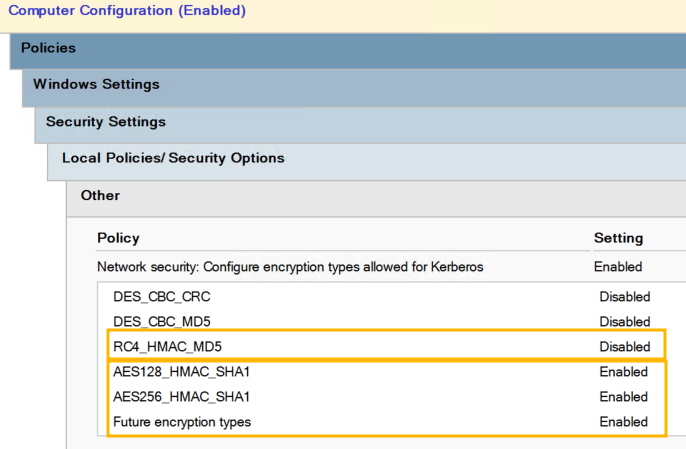

Dans mon cas, le problème provient d’une GPO au niveau du domaine qui impose un minimum de 128 bits AES pour Kerberos. Par conséquent, mon compte de service est bien créé, mais le champ msDS-SupportedEncryptionTypes reste défini comme auparavant, ce qui pose problème.

Correction

Pour corriger ce problème, ne fermez pas la fenêtre Entra Connect. Depuis un serveur disposant du module PowerShell AD et avec un compte ayant les droits requis, exécutez la commande suivante :

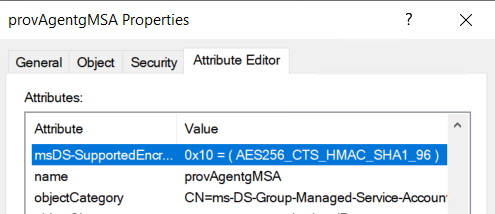

Get-ADServiceAccount -Filter "Name -eq 'provAgentgMSA'" | Set-ADServiceAccount -KerberosEncryptionType AES256Le nom pGMS_xxxx$ varie selon l’environnement. La commande ci-dessus permet de récupérer le compte gMSA dont le nom reste identique quelle que soit la version de l’agent de provisioning. Attention toutefois si vous avez déjà un autre compte de service avec ce nom (peu probable, mais à vérifier afin d’éviter de modifier un compte différent 😉).

À noter que j’ai indiqué AES256, mais dans mon cas AES128 aurait aussi convenu. Je préfère néanmoins opter pour le niveau le plus élevé possible.

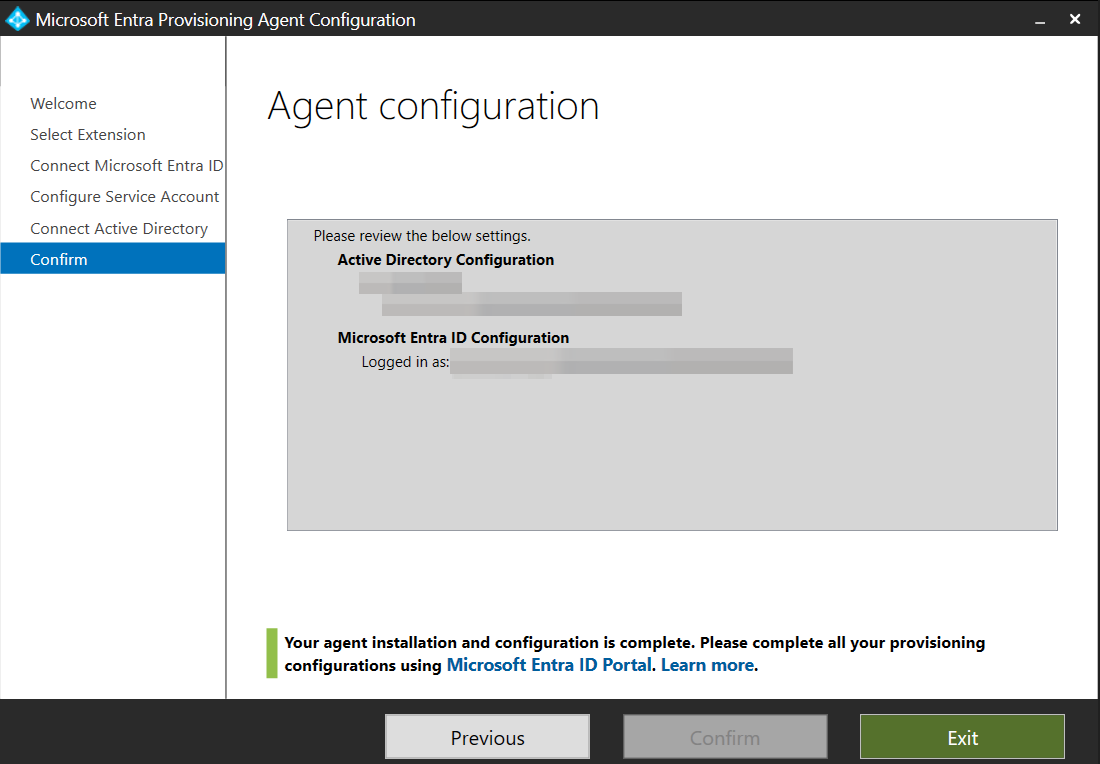

Ensuite, il suffit de cliquer à nouveau sur Confirm dans l’assistant Entra Connect Cloud Sync et la configuration redémarrera puis s’exécutera avec succès.

Comments